(씨넷코리아=권봉석 기자) PC에 저장한 중요한 정보나 스마트폰에 담긴 사진, 주소록을 노리는 악성코드가 넘쳐나는 세상이다. 몇 년동안 공들여 쌓아 놓았던 중요한 자료가 랜섬웨어의 공격을 받아 디지털 쓰레기로 변하기도 하며 잘못 깐 스마트폰 앱 하나 때문에 지인이나 가족, 동료에게 민망한 사진이 뿌려지기도 한다. 게다가 보안회사도 이런 봉변을 당한다.

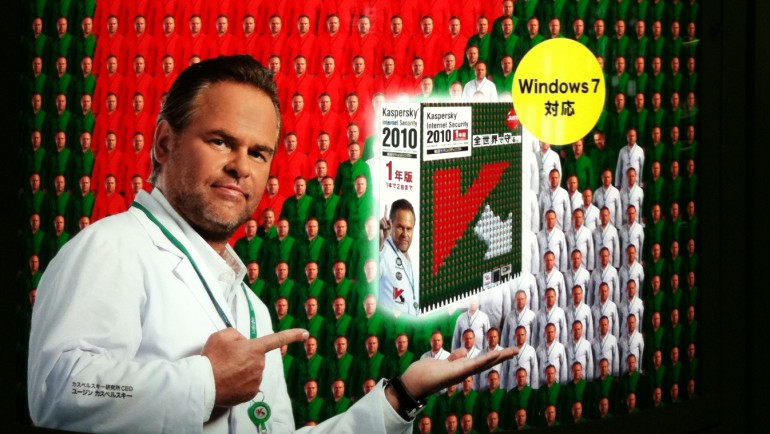

러시아 모스크바에 본사를 둔 카스퍼스키랩은 현지시간으로 10일 자사 내부 시스템이 공격받았다고 밝혔다. 카스퍼스키랩에 따르면 올 봄에 일어난 공격에서 해커들은 이용자 개인 정보 대신 카스퍼스키 보안 시스템과 소프트웨어를 노렸다. 카스퍼스키랩 뿐만 아니라 유럽과 미국, 아시아 국가에서 같은 수법으로 해킹을 당한 피해자도 있다. 하지만 신용카드 번호나 이름, 전화번호 등 고객정보에 침입한 흔적은 발견하지 못했다는 것이 카스퍼스키랩 설명이다.

카스퍼스키랩이 내놓은 보고서에 따르면 이번 공격은 이란 핵시설을 파괴한 악성코드인 스턱스넷을 개발한 해커 그룹이 주도했다. 개발자조차 존재를 알지 못해 보안패치나 업데이트가 존재하지 않는 허점인 제로데이(Zero-Day)를 이용한 악성코드인 ‘두쿠 2.0′(Duqu 2.0)을 이용해 시스템에 숨어들었다는 것이다. 카스퍼스키는 “대규모 악성코드를 개발하고 유지하는 데 드는 비용이 5천만 달러(한화 약 537억원)나 될 정도로 막대하기 때문에 이번 해킹은 국가 차원에서 이뤄졌을 가능성이 크다”고 밝혔다.

해커들이 카스퍼스키랩을 공격 대상으로 삼은 이유는 아직 명확하게 밝혀지지 않았다. 하지만 가장 철저한 대비 태세를 갖춘 보안업체마저 해킹 대상이 된다는 점에서 해킹이 얼마나 빈번하게 벌어지고 있는지 짐작할 만 하다. 크고 작은 회사, 민간과 정부를 가리지 않고 광범위한 해킹이 벌어지고 있는 것이다.

카스퍼스키랩은 보고서에서 두쿠 2.0을 이용한 공격을 피할 수 있는 방법도 함께 소개했다. 기업 보안 전문가를 위한 지침이지만 비밀번호 관련 항목은 참고할 만 하다.

▶︎ 주기적으로 업데이트와 보안패치를 적용하고 같은 네트워크에 묶인 모든 컴퓨터를 재부팅하라. 재부팅 과정에서 메모리에 올라가 있던 악성코드가 제거된다.

▶︎ 모든 서버 컴퓨터에는 64비트 윈도(x64) 운영체제를 설치하라. 승인되지 않은 드라이버를 이용해 시스템에 침입하는 것을 막을 수 있기 때문이다.

▶︎ 한 달, 혹은 적어도 두 달에 한 번씩은 비밀번호를 바꿔라. 비밀번호 길이는 20자 이상이어야 한다.