(씨넷코리아=김태훈 기자) 이글루시큐리티가 26일 올 상반기 발생한 보안 위협에 대한 분석을 담은 ‘2021년 상반기 보안 위협 트렌드’를 발표했다.

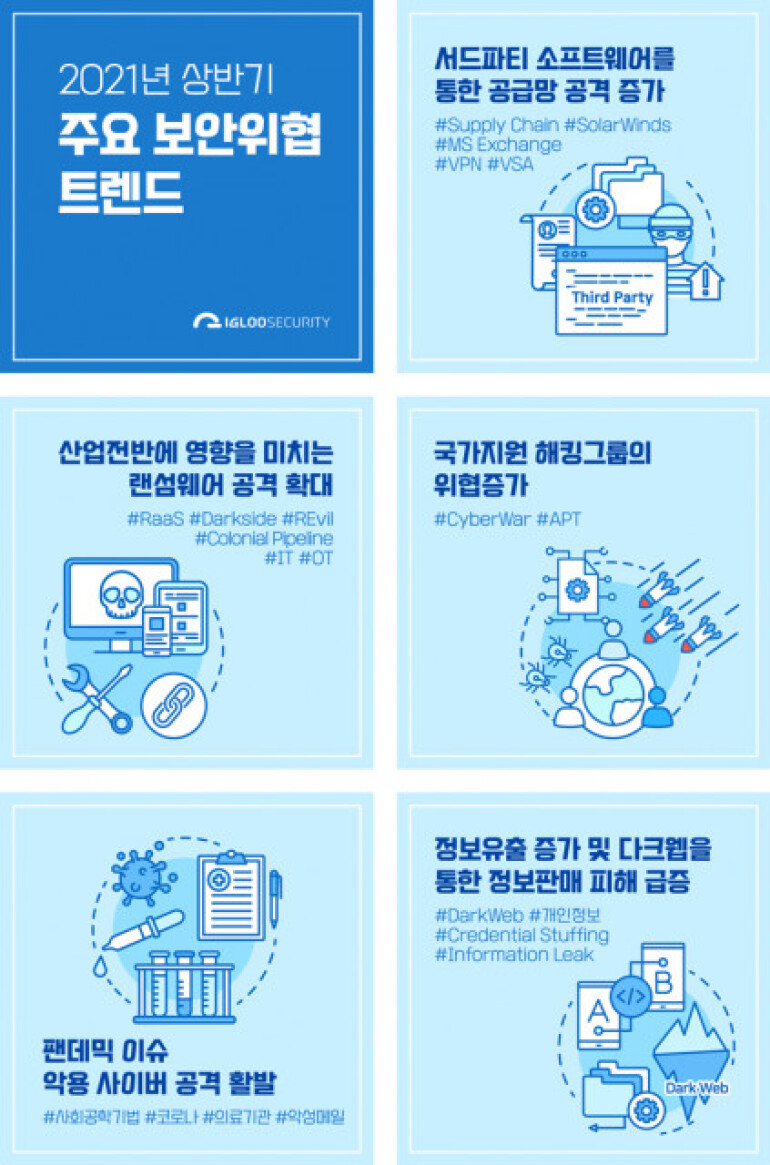

이글루시큐리티 보안분석팀의 분석에 기반한 ‘2021년 상반기 보안 위협 트렌드’는 ▲서드파티 소프트웨어를 통한 공급망 공격 증가 ▲산업 전반에 영향을 미치는 랜섬웨어 공격 확대 ▲국가지원 해킹그룹의 위협 증가 ▲팬데믹 이슈 악용 사이버 공격 활발 ▲정보 유출 증가 및 다크웹을 통한 정보 판매 피해 급증 등 총 5가지다.

서드파티 소프트웨어를 통한 공급망 공격 증가

먼저 올 상반기에는 기업에서 많이 쓰이는 중앙관리형 소프트웨어, IT 시스템, 단말기기 등의 취약점을 악용한 ‘공급망 공격(Supply Chain Attack)’이 두드러지게 나타났다.

미 주요 안보기관과 보안 기업 등 1만8000여 곳을 공격한 네트워크 관리 솔루션 솔라윈즈 오리온(SolarWinds Orion)과 115개 이상의 국가 5000개 이상의 피해를 유발한 마이크로소프트 익스체인지 서버(Microsoft Exchange Server)의 프록시로그온(ProxyLogon) 취약점은 공급망 공격의 심각성을 드러낸 대표적인 예다.

또한 코로나19 예방을 위한 재택근무가 확산하고 가상사설망(VPN) 사용이 증가하면서 ‘Citrix NetScaler(CVE-2019-19781)’나 ‘Pulse Secure(CVE-2019-11510)’ 등 VPN을 활용한 공격도 늘어났다. 국내에서도 VPN 솔루션의 관리자 페이지 접근 및 계정 변경 취약점으로 정보유출 사고 등에 대응할 수 있도록 보안 업데이트를 권고하고 있다.

산업 전반에 영향을 미치는 랜섬웨어 공격 확대

2021년 상반기에는 디지털 전환 가속화, APT 공격 그룹 간의 불법 정보 공유, 가상화폐 가치 상승의 영향으로 랜섬웨어 공격이 두드러졌다.

미 바이든 대통령이 사이버 보안 강화 행정명령(Improving the Nation's Cybersecurity)을 발표하게 만들 정도로 전례 없는 대형 보안사고가 연속적으로 발생했다. 미 대형송유관업체인 콜로니얼 파이프라인(Colonial Pipeline)을 공격한 다크사이드(DarkSide), 축산가공업체 JBS 푸즈(JBS Foods)의 레빌(REvil) 랜섬웨어 감염 사고가 대표적이다.

대규모 랜섬웨어 감염을 주도하는 공격 그룹들은 서비스형 랜섬웨어(RaaS)를 통해 월간 구독형, 범죄수익률 분배형, 일회성 랜섬웨어 라이선스 수수료 지불형 등으로 서비스를 다양화하면서 사이버 생태계의 무법자로 자리 잡고 있다. 이들은 공격 효과를 극대화해 범죄수익을 높이기 위해 파일 암호화에서 나아가 주요 파일을 유출하고 정보주체에게 정보공개를 빌미로 협상을 직접 시도하며 분산서비스거부(DDoS) 공격을 시도하는 등의 다중 협박 전략을 취하고 있다.

국가지원 해킹 그룹의 위협 증가

최근 특정 국가의 지원을 바탕으로 대규모 사이버 공격을 주도하는 사례들이 빈번히 발생하고 있다. 이들은 정치적·금전적 목적으로 국방, 외교, 안보, 언론, 보안, 의료 등 다양한 산업 분야를 타깃으로 공격을 지속하고 있다. 코로나 19등 사회적 이슈를 이용한 사이버 공격 시도도 꾸준히 증가하는 추세다.

올 상반기에 발생한 국가보안시설 해킹사고나 공급망 공격 등의 대규모 보안 사고의 주체로 러시아, 북한 등이 지목되고 있다. 미국 정부는 행정명령발표를 통해 사이버 보안 문제가 보안 영역을 넘어 국가 간의 외교 분쟁으로 이어질 수 있다는 점을 시사했다.

사이버전(CyberWar)에 유연히 맞서기 위해서는 최신 사이버 위협 인텔리전스를 제때 확인할 수 있는 위협 정보 공유 체계와 사이버 보안의 복원력(resilience)을 강화하기 위한 능동적인 대응 체계가 마련돼야 한다.

팬데믹 이슈 악용 사이버 공격 활발

코로나19 팬데믹이 장기화되면서 의료, 제약 분야를 대상으로 하는 사이버 공격도 꾸준히 발생하고 있다.

올 상반기에도 코로나 백신 제약회사를 사칭하거나 코로나 연구결과, 중앙재난안전대책본부, 코로나 백신 업체 등 코로나와 관련된 키워드를 사이버 공격에 활용한 사례들이 연이어 포착됐다. Covidvirus, Covid19, pandemic 등 코로나19 관련 키워드를 이용한 신규 도메인이 급증하고 악성 도메인 활용 비율이 급격히 증가했다. 출처가 불분명한 메일, 문자 열람을 금지하고 URL 클릭, 첨부 파일 열람, 파일 다운로드 시 각별히 주의를 기울이기를 권고한다.

정보 유출 증가 및 다크웹을 통한 정보 판매 피해 급증

국가기관 및 조직에서 획득한 중요 정보 및 개인 정보를 빌미로 대가를 요구하고 협상에 응하지 않는 경우에는 다크웹을 통해 적극적으로 정보를 판매하는 행위가 증가했다.

국내에서도 다크웹을 통해 정보가 유출되고 이 정보를 악용한 크리덴셜 스터핑(Credential Stuffing) 및 스피어 피싱(Spear Phishing) 등의 추가 공격이 발생하는 사건이 일어나면서 다크웹에 대한 경각심이 높아졌다. 실제로 다크웹을 통해 389억 건의 공공기관 도메인 메일 서비스 주소를 포함한 계정정보가 유출되고 E그룹의 카드 정보 200만 건을 탈취한 클롭(Clop) 랜섬웨어 공격 조직이 다크웹으로 일부 정보를 공개하며 협상을 유도하는 사건들이 일어났다.

또 민감 정보와 개인 정보와 함께 원격 제어 프로그램 접속 계정도 다크웹을 통해 활발히 판매되고 있어 문제가 되고 있다. SW 업데이트 서버 및 개발서버 등을 통해 악성코드를 유포하는 형태의 공급망 공격에 악용될 여지가 있으므로 예상 피해 범위를 추산하기 어려운 상황이다.

김미희 이글루시큐리티 보안분석팀장은 “코로나19 팬데믹과 함께 복합적이고 고도화된 보안 위협이 증가하고 있다. 최신 위협 인텔리전스 활용과 능동적인 보안 대응 체계 구축을 통해 사이버 복원력을 강화하며 개인의 삶, 공공 안전, 기업 생산성에 큰 영향을 미치는 보안 위협에 기민하게 대응해야 할 것”이라고 말했다.